DNSX 和 Subfinder:强大的子域名枚举工具

介绍: DNSX 和 Subfinder 是两个功能强大的子域名枚举工具,它们是开源社区中备受赞誉的项目。这两个工具由 Project Discovery 团队开发和维护,能够快速、高效地查询域名下的子域名以及对应的IP地址。在网络安全行业和红队攻击中,子域名信息收集是一项至关重要的任务,这两个工具在这方面表现出色,为安全专业人士提供了强有力的支持。

DNSX 概述

DNSX 是一个用于子域名收集和解析的快速工具。它使用 Go 语言编写,具有高度优化的执行速度,能够通过多线程的方式在短时间内获取大量的子域名信息。DNSX 支持从文件、标准输入、以及其他 DNS 枚举工具的输出中获取子域名,并能够执行主机解析以获取相应的IP地址。它还可以使用多种方式进行解析,包括 A、AAAA、CNAME、TXT 等,以便全面收集子域名信息。

Subfinder 概述

Subfinder 是另一个出色的子域名枚举工具,同样由 Go 语言编写。它支持多种搜索引擎和API,能够从多个来源收集子域名信息,包括 VirusTotal、ThreatCrowd、Censys 等。Subfinder 的优点之一是它具有简单易用的命令行界面,并且可以作为独立工具使用,也可以作为库集成到其他项目中。类似于DNSX,Subfinder 也能执行主机解析,提供完整的子域名和IP地址信息。

安装和使用 DNSX 和 Subfinder

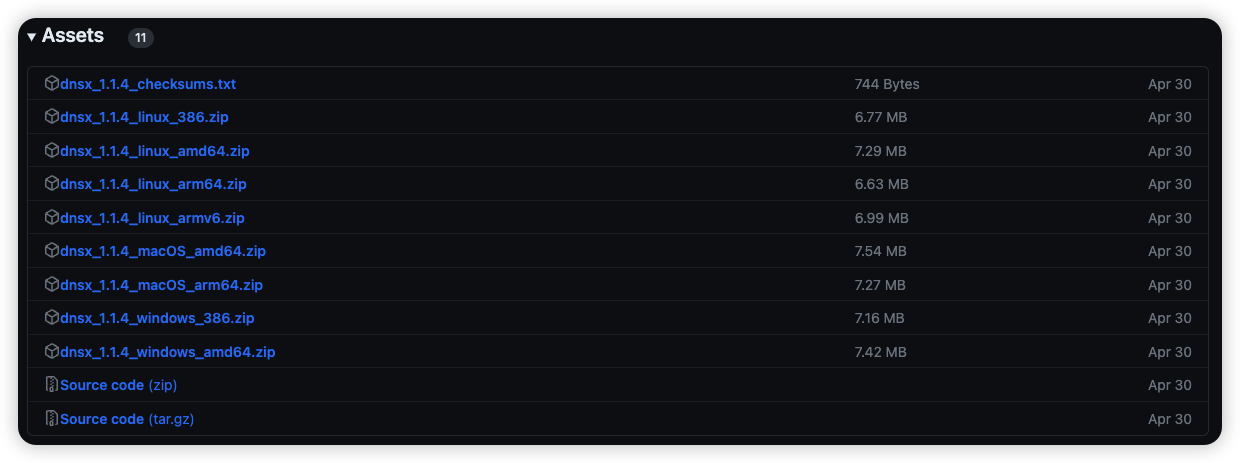

DNSX 和 Subfinder 的安装非常简单,它们都提供了预编译的二进制文件,适用于 Windows、Linux 和 macOS 等平台。您只需下载适用于您操作系统的二进制文件,并在命令行中执行即可开始使用。同时,它们也支持在 Go 环境中进行源码安装。

安装DNSX

挑选对应版本,下载解压使用

wget https://github.com/projectdiscovery/dnsx/releases/download/v1.1.4/dnsx_1.1.4_linux_amd64.zip unzip dnsx_1.1.4_linux_amd64.zip cp dnsx /usr/bin/

安装Subfinder

挑选对应版本,下载解压使用

wget https://github.com/projectdiscovery/subfinder/releases/download/v2.6.1/subfinder_2.6.1_linux_amd64.zip unzip subfinder_2.6.1_linux_amd64.zip cp subfinder /usr/bin/

案例一:打印给定子域列表的A记录:

subfinder -silent -d hackerone.com | dnsx -silent -a -resp www.hackerone.com [104.16.100.52] www.hackerone.com [104.16.99.52] hackerone.com [104.16.99.52] hackerone.com [104.16.100.52] api.hackerone.com [104.16.99.52] api.hackerone.com [104.16.100.52] mta-sts.forwarding.hackerone.com [185.199.108.153] mta-sts.forwarding.hackerone.com [185.199.109.153] mta-sts.forwarding.hackerone.com [185.199.110.153] mta-sts.forwarding.hackerone.com [185.199.111.153] a.ns.hackerone.com [162.159.0.31] resources.hackerone.com [52.60.160.16] resources.hackerone.com [3.98.63.202] resources.hackerone.com [52.60.165.183] resources.hackerone.com [read.uberflip.com] mta-sts.hackerone.com [185.199.110.153] mta-sts.hackerone.com [185.199.111.153] mta-sts.hackerone.com [185.199.109.153] mta-sts.hackerone.com [185.199.108.153] gslink.hackerone.com [13.35.210.17] gslink.hackerone.com [13.35.210.38] gslink.hackerone.com [13.35.210.83] gslink.hackerone.com [13.35.210.19] b.ns.hackerone.com [162.159.1.31] docs.hackerone.com [185.199.109.153] docs.hackerone.com [185.199.110.153] docs.hackerone.com [185.199.111.153] docs.hackerone.com [185.199.108.153] support.hackerone.com [104.16.51.111] support.hackerone.com [104.16.53.111] mta-sts.managed.hackerone.com [185.199.108.153] mta-sts.managed.hackerone.com [185.199.109.153] mta-sts.managed.hackerone.com [185.199.110.153] mta-sts.managed.hackerone.com [185.199.111.153]

案例二:提取给定子域列表的CNAME记录:

subfinder -silent -d hackerone.com | dnsx -silent -cname -resp support.hackerone.com [hackerone.zendesk.com] resources.hackerone.com [read.uberflip.com] mta-sts.hackerone.com [hacker0x01.github.io] mta-sts.forwarding.hackerone.com [hacker0x01.github.io] events.hackerone.com [whitelabel.bigmarker.com]

其他用法可以自行探索